Iptables 配置

Summary: Author: 张亚飞 | Read Time: 2 minute read | Published: 2017-02-17

Filed under

—

Categories:

MarkDown

—

Tags:

Tag,

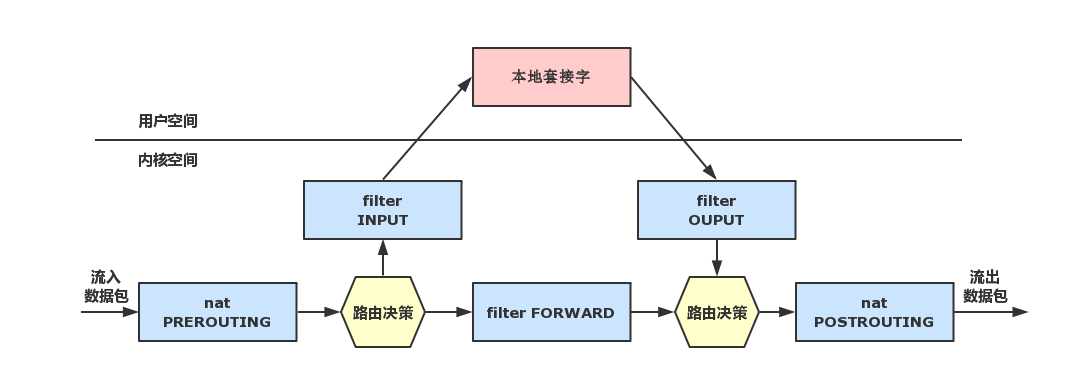

Iptables 配置流量

前言

在大企业中防火墙角色主要交给硬件来支持,效果自然没话说只是需要增加一点点成本,但对于大多数个人或者互联网公司来说选择系统自带的 iptables 或者第三方云防火墙似乎是更加合适的选择,通过一些合理的优化和灵活的配置,我们也可以很轻松实现硬件防火墙的部分功能,够用就好.

建立防火墙白名单机制很重要

扩展阅读

基础知识

原理部分请参考扩展阅读

关闭 iptables

/etc/init.d/iptables stop

chkconfig iptables off

基础语法

规则的观察与清除

iptables [-t tables] [-L] [-nv]

选项与参数:

-t :后面接 table ,例如 nat 或 filter ,若省略此项目,则使用默认的 filter

-L :列出目前的 table 的规则

-n :不进行 IP 与 HOSTNAME 的反查,显示讯息的速度会快很多!

-v :列出更多的信息,包括通过该规则的封包总位数,相关的网络接口等

iptables [-t tables] [-FXZ]

选项与参数:

-F :清除所有的已订定的规则;

-X :杀掉所有使用者 "自定义" 的 chain (应该说的是 tables )啰;

-Z :将所有的 chain 的计数与流量统计都归零

封包的基础比对:IP, 网域及接口装置

iptables [-AI 链名] [-io 网络接口] [-p 协议] [-s 来源IP/网域] [-d 目标IP/网域] -j [ACCEPT|DROP|REJECT|LOG]

选项与参数:

-AI 链名:针对某的链进行规则的 "插入" 或 "累加"

-A :新增加一条规则,该规则增加在原本规则的最后面.例如原本已经有四条规则,

使用 -A 就可以加上第五条规则!

-I :插入一条规则.如果没有指定此规则的顺序,默认是插入变成第一条规则.

例如原本有四条规则,使用 -I 则该规则变成第一条,而原本四条变成 2~5 号

链 :有 INPUT, OUTPUT, FORWARD 等,此链名称又与 -io 有关,请看底下.

-io 网络接口:设定封包进出的接口规范

-i :封包所进入的那个网络接口,例如 eth0, lo 等接口.需与 INPUT 链配合;

-o :封包所传出的那个网络接口,需与 OUTPUT 链配合;

-p 协定:设定此规则适用于哪种封包格式

主要的封包格式有: tcp, udp, icmp 及 all .

-s 来源 IP/网域:设定此规则之封包的来源项目,可指定单纯的 IP 或包括网域,例如:

IP :192.168.0.100

网域:192.168.0.0/24, 192.168.0.0/255.255.255.0 均可.

若规范为『不许』时,则加上 ! 即可,例如:

-s ! 192.168.100.0/24 表示不许 192.168.100.0/24 之封包来源;

-d 目标 IP/网域:同 -s ,只不过这里指的是目标的 IP 或网域.

-j :后面接动作,主要的动作有接受(ACCEPT),丢弃(DROP),拒绝(REJECT)及记录(LOG)

TCP, UDP 的规则比对:针对端口设定

iptables [-AI 链] [-io 网络接口] [-p tcp,udp] [-s 来源IP/网域] [--sport 埠口范围] [-d 目标IP/网域] [--dport 端口范围] -j [ACCEPT|DROP|REJECT]

选项与参数:

--sport 埠口范围:限制来源的端口号码,端口号码可以是连续的,例如 1024:65535

--dport 埠口范围:限制目标的端口号码.

iptables 外挂模块: mac 与 state

iptables -A INPUT [-m state] [--state 状态]

选项与参数:

-m :一些 iptables 的外挂模块,主要常见的有:

state :状态模块

mac :网络卡硬件地址 (hardware address)

--state :一些封包的状态,主要有:

INVALID :无效的封包,例如数据破损的封包状态

ESTABLISHED:已经联机成功的联机状态;

NEW :想要新建立联机的封包状态;

RELATED :这个最常用!表示这个封包是与我们主机发送出去的封包有关

ICMP 封包规则的比对:针对是否响应 ping 来设计

iptables -A INPUT [-p icmp] [--icmp-type 类型] -j ACCEPT

选项与参数:

- –icmp-type :后面必须要接 ICMP 的封包类型,也可以使用代号,例如 8 代表 echo request 的意思.

配置 iptables 白名单机制

配置

iptables白名单是相对简单有效的管理手段

清除所有规则(慎用)

iptables -F

iptables -X

iptables -Z

查看 iptable 和行号

iptables -nL --line-number

保存当前防火墙配置

service iptables save

手动编辑防火墙策略

vi /etc/sysconfig/iptables

# Generated by iptables-save v1.4.7 on Fri Jul 24 09:42:09 2015

*filter

:INPUT ACCEPT [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

# 开放本地和Ping

-A INPUT -i lo -j ACCEPT

-A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

-A INPUT -p icmp -j ACCEPT

# 配置内网白名单

-A INPUT -s 10.0.0.0/8 -j ACCEPT

-A INPUT -s 172.16.0.0/12 -j ACCEPT

-A INPUT -s 192.168.0.0/16 -j ACCEPT

# 配置外网白名单

-A INPUT -s 180.168.36.198 -j ACCEPT

-A INPUT -s 180.168.34.218 -j ACCEPT

-A INPUT -s 222.73.202.251 -j ACCEPT

# 控制端口

-A INPUT -p tcp --dport 80 -j ACCEPT

-A INPUT -p tcp --dport 22 -j ACCEPT

# 拒绝其它

-A INPUT -j DROP

-A FORWARD -j DROP

# 开放出口

-A OUTPUT -j ACCEPT

COMMIT

# Completed on Fri Jul 24 09:40:16 2015

重启生效

service iptables restart

复查结果

iptables -nL --line-number

Chain INPUT (policy ACCEPT)

num target prot opt source destination

1 ACCEPT all -- 0.0.0.0/0 0.0.0.0/0

2 ACCEPT all -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

3 ACCEPT icmp -- 0.0.0.0/0 0.0.0.0/0

4 ACCEPT all -- 10.0.0.0/8 0.0.0.0/0

5 ACCEPT all -- 172.16.0.0/12 0.0.0.0/0

6 ACCEPT all -- 192.168.0.0/16 0.0.0.0/0

7 ACCEPT all -- 180.168.36.198 0.0.0.0/0

8 ACCEPT all -- 180.168.34.218 0.0.0.0/0

9 ACCEPT all -- 222.73.202.251 0.0.0.0/0

10 ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 tcp dpt:80

11 ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 tcp dpt:22

12 DROP all -- 0.0.0.0/0 0.0.0.0/0

Chain FORWARD (policy ACCEPT)

num target prot opt source destination

1 DROP all -- 0.0.0.0/0 0.0.0.0/0

Chain OUTPUT (policy ACCEPT)

num target prot opt source destination

1 ACCEPT all -- 0.0.0.0/0 0.0.0.0/0

设置 crontab 脚本

便于运维集中化管理扩展

vi /root/start_iptables.sh

#!/bin/bash

#0 0 * * * /root/start_iptables.sh

# 清除配置

/sbin/iptables -P INPUT ACCEPT

/sbin/iptables -F

/sbin/iptables -X

# 开放本地和Ping

/sbin/iptables -A INPUT -i lo -j ACCEPT

/sbin/iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

/sbin/iptables -A INPUT -p icmp -j ACCEPT

# 配置内网白名单

/sbin/iptables -A INPUT -s 10.0.0.0/8 -j ACCEPT

/sbin/iptables -A INPUT -s 172.16.0.0/12 -j ACCEPT

/sbin/iptables -A INPUT -s 192.168.0.0/16 -j ACCEPT

# 配置外网白名单

/sbin/iptables -A INPUT -s 180.168.36.198 -j ACCEPT

/sbin/iptables -A INPUT -s 180.168.34.218 -j ACCEPT

/sbin/iptables -A INPUT -s 222.73.202.251 -j ACCEPT

# 控制端口

/sbin/iptables -A INPUT -p tcp --dport 80 -j ACCEPT

/sbin/iptables -A INPUT -p tcp --dport 22 -j ACCEPT

# 拒绝其它

/sbin/iptables -A INPUT -j DROP

/sbin/iptables -A FORWARD -j DROP

# 开放出口

/sbin/iptables -A OUTPUT -j ACCEPT

设定定时脚本

chmod 755 /root/start_iptables.sh

crontab -e

0 0 * * * /root/start_iptables.sh

Comments